YAMAHA RTX830 ぷららV6エクスプレスとPPPoEの併用

前回より続きます。RTX810 は OCNバーチャルコネクト に対応しませんので、RTX830 を購入したわけですが、これによってルーターを2台併用する必要がなくなりました。

以下、YAMAHAルーターでIPoEとPPPoEを併用する方法について書きます。同じような情報は山ほどあるのですが、IPoEの中でも、OCNバーチャルコネクト(サービス名:ぷららV6エクスプレス)での結果となります。

そもそもIPoEとは

Internet Protocol over Ethernet のことで、IPをEthernet上で使用しているということなので、LANで用いられている方式と同様であるということになります。LANではIPv4の通信がほとんどであって、マニアックなネットワーク管理者がいない限り、IPv6で社内(宅内)サーバーやプリンターと通信はしてはいないと思いますので、IPoE(IPv4)の状態です。

しかし、インターネット接続の説明でPPPoEと対比される場合は、ほぼ例外なくIPoE(IPv6)のことを指し、IPoEといったら、それはIPoE(IPv6)のことであり、IPoE(IPv4)ではありません。

また、インターネット接続はPPPoEだけでなく、CATVなどのDHCP方式もあり、これはIPoE(IPv4)であると思います。しかし、現在ではIPv6普及推進の流れもあり、PPPoE(IPv4)とIPoE(IPv6)の二者択一または併用が主流です。

IPoE(IPv6)方式における IPv6アドレスに関しては、割り当てられるプレフィックスがほぼ固定的であり、HGWやルーターを再起動しても変わることがありません。しかしながら、NTTの都合で変わる可能性は0ではないので、半固定と呼ばれたりもします。

IPv4 Over IPv6 トンネルとは

IPoE(IPv6)の通信経路上に、仮想的なIPv4トンネルを構築する方式です。

IPv4のサイトにはこのトンネルを通り、ISPルーターのIPv4グローバルアドレスでIPv4のサイトにアクセスします。このIPv4グローバルアドレスは、ほかの利用者とシェアしているために、掲示板の書き込みなどでほかのユーザーがアク禁を食らうと、同じアドレスを利用している自分も巻き添えを食らうことがあります。利用できるポートも限られ、ポート開放もできません。このような問題もありますが、混んでいるPPPoEを避けて、空いているIPv6ネットワークを経由しますので、速度が向上することが多いです。

PPPoEでは動的に割り当てられるグローバルアドレスは使用している間は自分専用なので、動的割当ならば一旦切断して、グローバルアドレスが変わればアク禁から脱出することもできますし、ポート開放もできるので、下記のようにIPsecトンネル & SSHの出入り口 として使用することができ、メールサーバーなどの各種サーバーも設置することができます。サーバーを公開したい場合は、PPPoEの固定アドレスプランを契約することが多いです。

この両者の特性を踏まえ、下記のような構成としました。

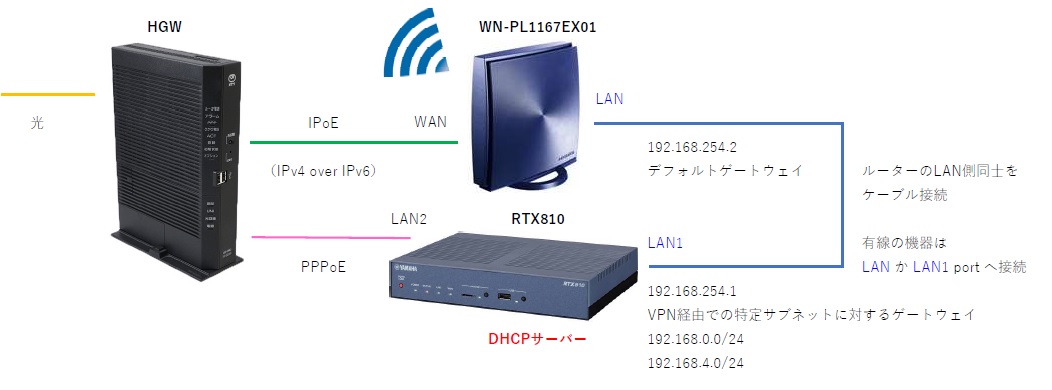

PPPoEとIPoEの併用(ルーター2台)

<従来の構成>

WN-PL1167EX01 <--- メール、WEB、オンラインゲーム(IPoE + IPv4 Over IPv6)

RTX810 <------- IPSECトンネル & SSHの出入り口(PPPoE)

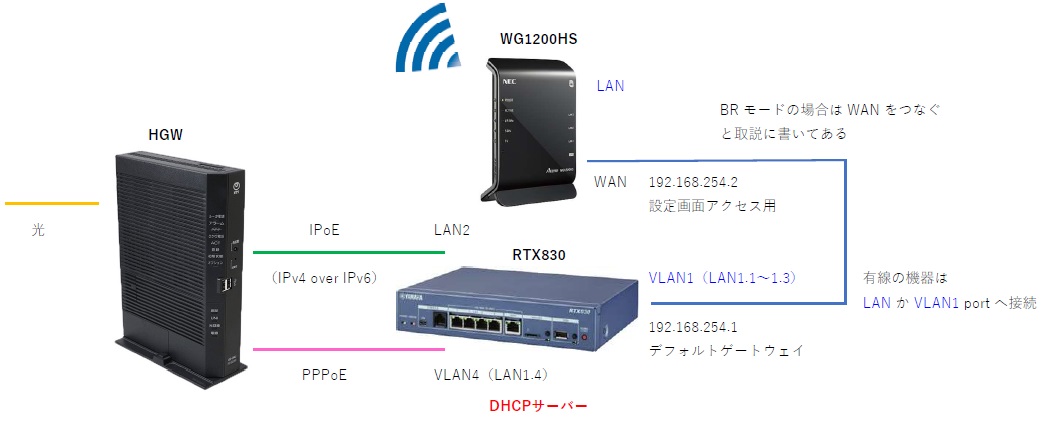

PPPoEとIPoEの併用(ルーター1台)

<変更後>

アクセスポイントを変更しているのは、Atermシリーズのほうがなんとなく信頼できるとか、黒で機器のデザイン統一したいとか、そんな理由です。お蔵入りしてたものを引っ張り出してきました。

RTX830 <----- メール、WEB、オンラインゲーム(IPoE + IPv4 Over IPv6)

RTX830 <----- IPsecトンネル & SSHの出入り口(PPPoE)

WG1200HS はブリッジとしての動作のみで、ルーターとしては動作していません。Switching Hubと同じということですね。

ポート開放はPPPoEでしかできませんので、IPsecやSSHのポートを開放する必要がある場合は、必然的に上記の構成になります。

なお、HGWとWG1200HSの管理画面にアクセスできるように、コンフィグに工夫をしています。(下記参照)

ルーター1台で運用するメリット

機器にゲートウェイの使い分けをさせる必要がありません。

Windows PC は DHCPのオプションでどうにかなるので、ゲートウェイをPC側で切り替える必要がありませんでしたが、Androidは、その都度デフォルトゲートウェイを切り替える必要がありました。ルーターを1台で運用すると機器のデフォルトゲートウェイを 192.168.254.1 に向け、複雑な制御をルーターに一任することができますので、機器がDHCPのオプション121をサポートしているとかいないとか関係なくなります。

RAプロキシ か DHCPv6-PD か

これは、別記事で描きたいと思います。

ひかり電話 RAプロキシ DHCPv6-PD どっちが正解

PPPoEとIPoE併用のコンフィグ

以下はそのコンフィグです。単に IPv6のサイトにIPv6でアクセスし、IPv4のサイトにIPv4でアクセスするだけなら tunnel 1(IPv4 Over IPv6トンネル)はなくてもかまいません。既存のPPPoE環境に、IPoE(IPv6)がプラスされただけです。この場合はIPv4のアクセスは従来通りPPPoE経由になるので、速度が出ません。

IPsec のトンネルを張っていることと、SSHでのアクセスを許可していますので、ポートは UDP500 と TCP62024 を開放しています。プロトコル番号50の esp もIPsecに必要なので、PPPoE 側で通信させています。実際に動いているコンフィグが以下です。

赤字の部分がIPoE(IPv6)及び IPv4 Over IPv6 トンネルに関するコンフィグです。

login password *

administrator password *

login user SSHUSER *

security class 1 on off off

login timer 1200

#////// アドレスを限定せずにSSH、IPsecの出入りを pp 1 から行いたいならば

#////// ip filter 100 pass * * udp 500

#////// ip filter 101 pass * * esp

#////// ip filter 102 pass * * tcp * 62024 <—- 下記【★】も参照

#////// ip route default gateway pp 1 filter 100 101 102 gateway tunnel 1

ip route default gateway tunnel 1

#////// 111.222.111.222からのみ、SSHとIPsecを許可するので、現段階では

#////// 上記フィルタ型ルーティングは不要

ip route 111.222.111.222 gateway pp 1

#////// IPsecトンネルを使用するルート

ip route 192.168.0.0/24 gateway tunnel 2

ip route 192.168.4.0/24 gateway tunnel 2

ip filter source-route on

ip filter directed-broadcast on

ip icmp redirect send off

ipv6 prefix 1 ra-prefix@lan2::/64

vlan port mapping lan1.1 vlan1

vlan port mapping lan1.2 vlan1

vlan port mapping lan1.3 vlan1

vlan port mapping lan1.4 vlan4

lan type lan1 port-based-option=divide-network

ip vlan1 address 192.168.254.1/24

ip vlan1 secure filter in 1010 1011 1012 1013 3000

#////// WG1200HS自身にスタティックルートを書けないので、VPN拠点側の

#////// 192.168.0.100 から WG1200HS の管理画面にアクセスできるようにするため、

#////// 192.168.0.100 を 192.168.254.100 として振る舞うようにした

#////// 自宅内の 192.168.254.0/24 ホストからアクセスする分には設定の必要なし

ip vlan1 nat descriptor 10

ip vlan1 wol relay broadcast

ipv6 vlan1 address ra-prefix@lan2::1/64

ipv6 vlan1 rtadv send 1 o_flag=on

ipv6 vlan1 dhcp service server

#////// HGWの設定画面にアクセスするためにIPマスカレードを設定した

#////// HGW自身にスタティックルートは設定できるものの、管理画面には

#////// 自身のLANアドレスと同一のネットワークからしか、アクセスできないようであった

#////// HGWのスタティックルートはHGW自身にPPPoEを設定し、インターネットアクセス

#////// する場合に影響?(未検証のため不明)

ip vlan4 address 192.168.1.2/24

ip vlan4 nat descriptor 2

ipv6 vlan4 secure filter in 200039

ipv6 vlan4 secure filter out 200039

ipv6 lan2 secure filter in 200030 200031 200038 200039

ipv6 lan2 secure filter out 200099 dynamic 200080 200081 200082 200083 200084 200098 200099

ipv6 lan2 dhcp service client ir=on

pp select 1

pp name PRV/1/1/5/0/0:ISP

pp always-on on

pppoe use vlan4

pp auth accept pap chap

pp auth myname HOGE@TOARUISP.or.jp ISPPASSWORD

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ppp ipv6cp use off

ip pp mtu 1454

ip pp secure filter in 1020 1030 1040 1041 1050 2000

ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106

ip pp nat descriptor 1

netvolante-dns hostname host pp server=1 HOGE.aa0.netvolante.jp

pp enable 1

tunnel select 1

tunnel name IPoE

tunnel encapsulation map-e

tunnel map-e type ocn

ip tunnel mtu 1460

ip tunnel secure filter in 1020 1030 2000

ip tunnel secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101

103 104 105 106

ip tunnel nat descriptor 100

tunnel enable 1

tunnel select 2

tunnel name VPN

ipsec tunnel 102

ipsec sa policy 102 2 esp aes256-cbc sha256-hmac

ipsec ike keepalive use 2 on heartbeat 10 3

ipsec ike local address 2 192.168.254.1

ipsec ike pre-shared-key 2 text KEYDEGOZAIMASU128MOJI

ip tunnel secure filter in 1 1020 1030 1200 2000

tunnel enable 2

ip filter 1 pass 192.168.0.10,192.168.0.100 * * * *

ip filter 1010 reject * * udp,tcp 135 *

ip filter 1011 reject * * udp,tcp * 135

ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 1014 reject * * udp,tcp 445 *

ip filter 1015 reject * * udp,tcp * 445

ip filter 1020 reject 192.168.254.0/24 *

ip filter 1030 pass * 192.168.254.0/24 icmp

#////// IPsecとSSHに関連したフィルタ

#////// 相手先を特定しないなら ~ pass * 192.168.254.1 ~ と書く

ip filter 1040 pass 111.222.111.222 192.168.254.1 udp * 500

ip filter 1041 pass 111.222.111.222 192.168.254.1 esp

ip filter 1050 pass 111.222.111.222 192.168.254.1 tcp * 22

ip filter 1200 pass * * established

ip filter 2000 reject * *

ip filter 3000 pass * *

ip filter dynamic 100 * * ftp

ip filter dynamic 101 * * www

ip filter dynamic 102 * * domain

ip filter dynamic 103 * * smtp

ip filter dynamic 104 * * pop3

ip filter dynamic 105 * * tcp

ip filter dynamic 106 * * udp

#////// IPsecとSSHの出入りができるよう nat descriptor を設定

#////// 外部からのSSHの待ち受けポートは変更する 62024番【★】

#////// 内部はデフォルトの22番で待ち受け

nat descriptor type 1 masquerade

nat descriptor address outer 1 ipcp

nat descriptor masquerade static 1 1 192.168.254.1 udp 500

nat descriptor masquerade static 1 2 192.168.254.1 esp

nat descriptor masquerade static 1 3 192.168.254.1 tcp 62024=22

#////// 192.168.1.0/24 以外から、HGWの設定画面にアクセスできるように

nat descriptor type 2 masquerade

nat descriptor address outer 2 primary

#////// natテーブルのタイマーの設定、map-e の設定

nat descriptor type 100 masquerade

nat descriptor timer 100 protocol=tcp port=www 300

nat descriptor timer 100 protocol=tcp port=https 300

nat descriptor timer 100 protocol=udp 300

nat descriptor address outer 100 map-e

ipsec auto refresh on

ipv6 filter 200030 pass * * icmp6 * *

ipv6 filter 200031 pass * * 4

ipv6 filter 200038 pass * * udp * 546

ipv6 filter 200039 reject * *

ipv6 filter 200099 pass * * * * *

ipv6 filter dynamic 200080 * * ftp

ipv6 filter dynamic 200081 * * domain

ipv6 filter dynamic 200082 * * www

ipv6 filter dynamic 200083 * * smtp

ipv6 filter dynamic 200084 * * pop3

ipv6 filter dynamic 200098 * * tcp

ipv6 filter dynamic 200099 * * udp

tftp host vlan1 192.168.0.10 192.168.0.100

dhcp service server

dhcp server rfc2131 compliant except none-domain-null

dhcp scope 1 192.168.254.10-192.168.254.15/24 expire 48:00 maxexpire 48:00

dhcp scope bind 1 192.168.254.10 ethernet aa:bb:cc:dd:ee:a0

dhcp scope bind 1 192.168.254.11 ethernet aa:bb:cc:dd:ee:b0

dhcp scope bind 1 192.168.254.12 ethernet aa:bb:cc:dd:ee:c0

dhcp scope bind 1 192.168.254.13 ethernet aa:bb:cc:dd:ee:d0

#////// Nintendo Switch 用です。有線と無線の2個アドレス予約します。

#////// Nintendo Switch は ethernet があると取得できません。

#////// アドレス予約しなければ関係ないですが、アドレス予約をした場合に

#////// リースされない場合、ethernet 有り・無しで試してみるとよいでしょう。

#////// chaddr Client-identifier 予約 で検索すると細かい説明がありますが、

#////// ethernet の有無により動作が変わる場合があると覚えておけばいいです。

dhcp scope bind 1 192.168.254.14 aa:bb:cc:dd:ee:e0

dhcp scope bind 1 192.168.254.15 aa:bb:cc:dd:ee:f0

dhcp scope option 1 router=192.168.254.1 dns=192.168.254.1 domain=home.local nbt_node_type=1

dns cache max entry 128

dns server dhcp lan2

#////// スプラ2のマッチングに失敗しにくくなるようおまじない。

dns server select 1 2606:4700:4700::1111 8.8.4.4 any .nintendo.co.jp

dns server select 2 2001:4860:4860::8888 1.0.0.1 any .nintendo.com

dns private address spoof on

schedule at 1 */* 05:30 * ntpdate ntp1.plala.or.jp

schedule at 2 */* 17:00 * netvolante-dns go pp 1

httpd host vlan1 192.168.0.10 192.168.0.100

upnp use off

sshd service on

sshd host key generate *

statistics traffic on

#////// コンフィグここまで